ISG

محتویات |

ISG service

یکی از روش هایی که امکان تفکیک ترافیک در لایه 3 (ip) را فراهم می آورد سرویس ISG می باشد.در این روش از امکانات سرویس ISG محصول شرکت سیسکو که در سری های 7000, 10000, ASR محصولات این شرکت موجود است استفاده می شود. سری ASR بهترین کارکرد و تعداد کاربر را در بین این محصولات دارا می باشد. سیستم ISG قادر است که برای هر session کاربر روال زیر را اجرا کند:

1.Subscriber identification :

شناسایی کاربر از طریق PPP، Web Portal، IP Address، Mac Addressو … انجام می شود. در این مرحله احراز هویت از طریق پروتکل Radius و توسط نرم افزار IBSng انجام می شود.

2.Service and policy determination: سرویس ها و سیاست هایی که برای کاربر تعریف شده اند از طریق نرم افزار IBSng به پلتفرم ISG منتقل می شود.

3.Session policy enforcement: سیاست های دریافتی از نرم افزار IBSng مانند پهنای باند هر سرویس، حجم زمان مجاز و دسترسی ها بر روی session کاربر اعمال می شود.

4.Session life-cycle management: قطع اتصال کاربر توسط policy ها یا نرم افزار IBSng از طریق ISG امکان پذیر است. همچنین امکان تغییر سیاست ها و سرویس ها در زمان اتصال کاربر و بدون نیاز به قطع و وصل مجدد کاربر وجود دارد.

5.Accounting for access and service usage: سرویس ISG برای سرویس اصلی کاربر (دسترسی فیزیکی) و کلیه سرویس های جانبی اطلاعات مربوط به مصرف کاربر را برای حسابداری و ثبت تاریخچه در اختیار نرم افزار IBSng می گذارد.

6.Session state monitoring: وضعیت session کاربر بصورت منظم مانیتور و هر گونه تغییر در آن به نرم افزار IBSng گزارش می شود .

این سیستم گزارش مصرف مشترکین را به AAA ارسال می کند. در حالت پیشرفته این سیستم بصورت مستقل و با استفاده از Deep Inspection مصارف کاربران را محاسبه و با پروتکل Radius ارسال می کند. Flow Based Accounting که یکی از ملزومات سرویس های پیشرفته و ارزش افزوده است در این زیر سیستم قرار دارد.

در حالت ساده این فعالیت در BRAS انجام می شود. با استفاده از تکنولوژی هایی مانند Cisco Integrated Service Gateway می توان تا حدودی هوشمندی بیشتری به سرویس داد.

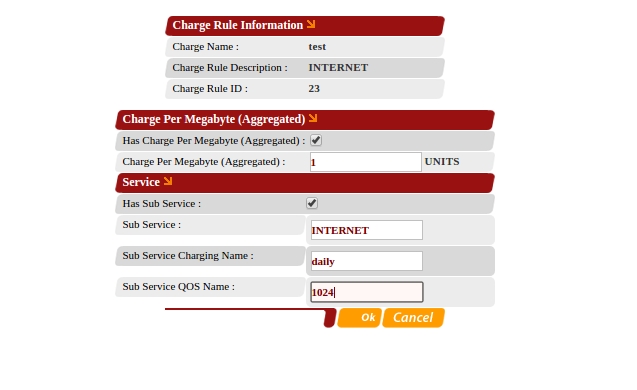

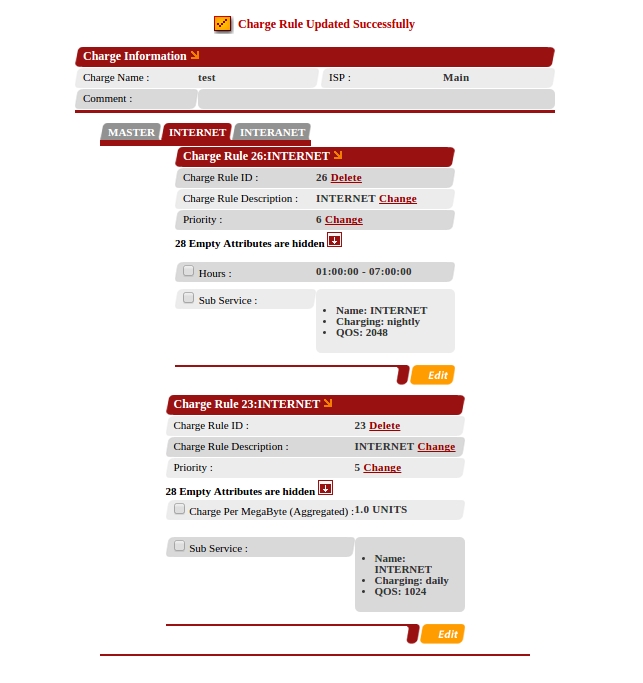

Interface config

جهت راه اندازی سرویس ISG در نرم افزار IBSng باید در هر شارژ به ازای هر سرویس یک قانون جدید ایجاد شود. به عنوان نمونه اگر سرویس های INTERNET, INTRANET و IPTV را داریم باید ۳ قانون شارژ جدید علاوه بر قوانین اصلی داشته باشیم. سپس در هر قانون محدودیت های مورد نظر مانند CPMB،Hours و subservice را ست کرده و در گزینه sub services که شامل گزینه های Sub Service، Sub Service Charging Name، Sub Service QOS Name مقادیر مناسب را همانند شکل زیر مقدار دهید.

گزینه های قسمت sub service به شرح زیر می باشد:

- Sub Service: نوع سرویس در این قسمت مشخص می شود مانند INTERNET، INTRANET، MASTER و ...

- Sub Service Charging Name: در این قسمت شرایط اعمال سرویس مشخص می شود مانند Daily، Nightly، limited، unlimited و ....

- Sub Service Charging Name: در این قسمت سرعت سرویس مقداردهی می شود.

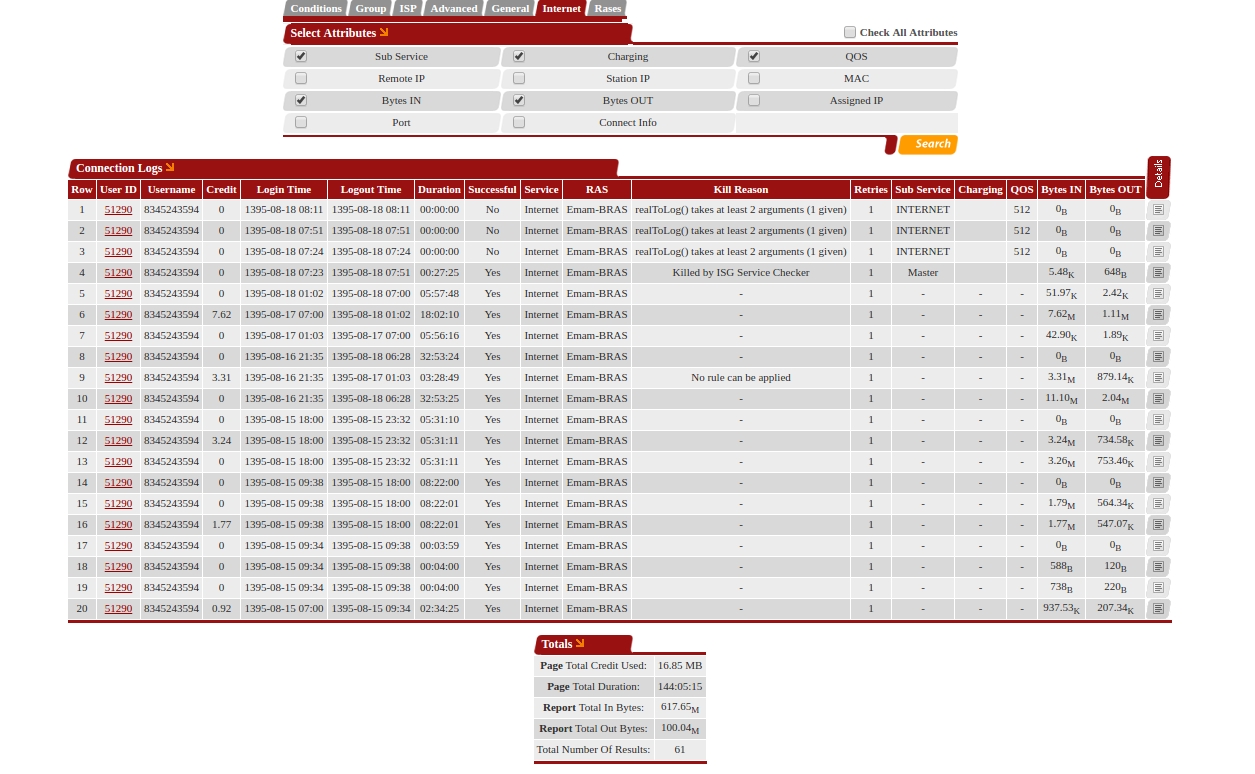

در قسمت reports-->Connection logs گزارش مربوط به این سرویس بدین صورت نمایش داده می شود که ردیف اول لاگ کل سرویس و ردیف های پایینی لاگ هر subservice به صورت مجزا نمایش داده می شود. در برگه Internet در Connection logs می توانید تیک Sub Service، Charging، QOS را زده تا در گزارش نام هر سرویس نمایش داده شود.

Netwotk config

############################### # AAA configuration # ############################### aaa authentication ppp ibs group radius aaa authorization network default group radius aaa authorization network ibs group radius aaa authorization subscriber-service default local group radius aaa authorization subscriber-service ibs local group radius aaa accounting delay-start aaa accounting update periodic 1 aaa accounting network default start-stop group radius aaa accounting network ibs start-stop group radius #################### # POD - COA # #################### aaa server radius dynamic-author client [ Accounting server's IP address ] server-key [ Secret Key ] auth-type any

############################### # RADIUS configuration # ############################### radius-server attribute 44 include-in-access-req radius-server attribute 8 include-in-access-req radius-server attribute 32 include-in-access-req radius-server attribute 32 include-in-accounting-req radius-server attribute 55 include-in-acct-req radius-server attribute nas-port format d radius-server host [ Accounting server's IP address ] auth-port 1812 acct-port 1813 key [ Secret Key ] radius-server source-ports extended radius-server retransmit 10 radius-server timeout 10 radius-server vsa send cisco-nas-port radius-server vsa send accounting radius-server vsa send authentication

############################### # BBA configuration # ############################### bba-group pppoe global virtual-template 1 mac-address autoselect sessions per-mac limit 1 sessions per-vlan limit 10000 sessions per-mac throttle 2 30 40 sessions auto cleanup

############################################# # Virtual Template configuration # ############################################# interface Loopback10 ip address [ An IP !! ] [It's netmask !!] ! interface Virtual-Template1 ip unnumbered Loopback10 ip tcp adjust-mss 1436 ip policy route-map failed no logging event link-status peer default ip address pool tabriz keepalive 10 3 ppp authentication pap ibs ppp authorization ibs ppp accounting ibs service-policy type control ISG

################################### # IP Pool configuration # ################################### ip local pool [ Pool's name ] [ Start From ] [ Ends to ] ip forward-protocol nd

################################### # Interface configuration # ################################### interface GigabitEthernet0/1.1275 description [ As descriptive as possible !!! ] encapsulation dot1Q 1275 pppoe enable group global

################################### # Services configurations # ################################### policy-map type control ISG class type control always event credit-exhausted 1 service-policy type service name SAMPLE_SERVICE

###################### # Sample Service # ###################### ip access-list extended SAMPLE_SERVICE permit ip 192.168.0.0 0.0.0.255 any permit ip any 192.168.0.0 0.0.0.255 ! ! class-map type traffic match-any SAMPLE_SERVICE match access-group output name SAMPLE_SERVICE match access-group input name SAMPLE_SERVICE ! ! policy-map type service SAMPLE_SERVICE 10 class type traffic SAMPLE_SERVICE accounting aaa list ibs police input 2000000 police output 2000000 !

################################# # Filter Failed-Users # ################################# route-map failed permit 10 match ip address 10 set ip next-hop 10.10.101.111 !